Руководство по аутентификации в node.js без passport.js и сторонних сервисов

Содержание:

- Содержание

- Для чего нужен AAA

- Израиль

- Почему двухфакторная аутентификация в домене по токену с PIN-кодом безопаснее обычной парольной схемы?

- Отделение на ул. Ткацкая, 5, стр. 3

- Ошибки аутентификации: причины и пути решения

- Идентификаторы в различных дисциплинах

- Доступ к API с помощью токенов доступа

- Ошибки аутентификации при подключении к беспроводным сетям

- Элементы системы аутентификации

- Ваша безопасность

- Предложения

- Техника

- Расчёт собственных средств (капитала)

- Делегирование со Scopes

- RADIUS

- Пакистан

- Методы аутентификации

- Будущие исследования и приложения

- Протоколы аутентификации

- Стандарты

- Интересные факты об идентификации по Фрейду

- Использование основного функционала

- Резюме

- OAuth 2.0

- Ошибка третья: токены API

- Организационная идентификация и эмоциональная приверженность организации

- Генерация токена в ЛК

- Определение

Содержание

Для чего нужен AAA

При строительстве и эксплуатации сети важно иметь строгий контроль над теми, кто имеет доступ к ее устройствам. Если ваша сеть небольшая и число ее пользователей невелико, то следить за доступом и безопасностью не составляет труда, и часто за это отвечает один сетевой администратор

Но если организация имеет масштабную корпоративную сеть или это сеть оператора связи с большим числом абонентов, то отслеживать вручную, кто к чему имеет доступ, становится невозможно. В этом случае на помощь приходит AAA – механизм, который позволяет осуществлять аутентификацию, авторизацию и учет пользователей, то есть контролировать доступ и записывать производимые действия.

Простым языком принцип ААА можно описать так: для совершения какого-либо действия в сети мы должны проследить, кто инициирует это действие (authentication), имеет ли он право на выполнение этого действия (authorization) и что в журнал записаны все действия, которые он совершил (аccounting).

Есть два основных типа AAA для сетей:

- Администрирование сетевых устройств. Осуществляет управление теми, у кого есть доступ для входа в консоль сетевого устройства, Telnet-сессии, Secure Shell (SSH-сессии) или другим способом.

- Доступ к сети. Идентификация пользователя или устройства до того, как ему будет предоставлен доступ к сети.

В современных сетях используют два основных решения для AAA: Remote Authentication Dial-In User Service (RADIUS) и Cisco’s Terminal Access Controller Access-Control System Plus (TACACS+) протоколы. Существует еще и третий AAA-протокол, известный как DIAMETER, но он обычно используется только мобильными операторами. Мы рассмотрим и сравним RADIUS и TACACS+, чтобы помочь вам определить, какой из них лучше подходит для вашей сети.

Израиль

Почему двухфакторная аутентификация в домене по токену с PIN-кодом безопаснее обычной парольной схемы?

PIN-код привязан к определенному устройству, в нашем случае к токену. Знание PIN-кода само по себе ничего не дает.

Например, PIN-код от токена можно диктовать по телефону другим лицам и это ничего не даст злоумышленнику, если вы достаточно бережно относитесь к токену и не оставляете его без присмотра.

С паролем же ситуация совершенно иная, если злоумышленник подобрал, угадал, подсмотрел или еще каким-то образом завладел паролем от учетной записи в домене, то он сможет беспрепятственно зайти, как в сам домен, так и в другие сервисы компании, в которых используется эта же учетная запись.

Токен является уникальным некопируемым физическим объектом. Им обладает легитимный пользователь. Двухфакторную аутентификацию по токену можно обойти только тогда, когда администратор намеренно или по недосмотру оставил для этого «лазейки» в системе.

Отделение на ул. Ткацкая, 5, стр. 3

Ошибки аутентификации: причины и пути решения

При подключении к сети Wi-Fi, одного устройства к другому или при входе в любую программу и на сайт могут возникнуть проблемы. Чаще всего они связаны с такими причинами:

Неправильный идентификатор, то есть вы просто забыли или перепутали логин, пароль, ПИН-код, банковскую карту. Тут не возникает особых вопросов, как исправить ошибку

Проверьте данные для входа, возможно, вы не обратили внимание на регистр и написали строчные буквы вместо больших. Также часто при входе на сайт или в программу мы забываем проверить раскладку клавиатуры и пишем не на английском, а на русском языке.

Повреждение физического носителя, например, магнитная лента на банковской карте поцарапалась, карта погнулась, ключ от онлайн-банка или электронная подпись сломались, на глазу появился конъюнктивит, на пальце ранка, что препятствует считыванию биометрических данных, а телефон потерялся или утонул в Волге

Все это приводит к определенным затруднениям, и нужно искать способ убрать ошибку и получить доступ к данным или деньгам в каждом конкретном случае. Можно перевыпустить карту, а тем временем перевести деньги на другой счет и обналичить с него, заказать новую подпись или ключ, обратиться в офис, чтобы подтвердить действие без отпечатка пальцев, а, к примеру, при помощи кодового слова.

Разная система шифрования на телефоне и роутере приводит к их несовместимости. Чтобы подключиться к Wi-Fi в случае такой ошибки, потребуется изменить настройки роутера, применив шифрование, доступное в мобильном устройстве.

Иногда телефон не подключается к сети из-за программного сбоя ОС или ошибки в работе роутера. В таком случае попробуйте обновить программу в мобильном устройстве и перезапустите маршрутизатор.

Разная скорость передачи данных на устройствах, тут придется разбираться и снова лезть в настройки выставлять приемлемый объем данных, передаваемый за определенный промежуток времени.

В настройках роутера или другого прибора могут быть четко прописаны устройства, с которыми он может поддерживать связь. Если нужно добавить новый гаджет, то снова-таки придется поработать с настройками.

Как видим, причины могут быть разными. Чтобы разобраться с ними, нужно иметь запасной план, уметь работать с настройками программ и устройств или знать того, кто умеет это делать.

Идентификаторы в различных дисциплинах

| Идентификатор | Объем |

|---|---|

| атомный номер , взаимно однозначно соответствующий имени элемента | международный (через ISV ) |

| Номер компании в Австралии | Австралийский |

| Код CAGE | США и НАТО |

| Регистрационный номер CAS | возник в США; сегодня международный (через ISV ) |

| CODEN | возник в США; сегодня международный |

| Идентификатор цифрового объекта (DOI, doi) |

Обработка пространства имен системы , международная область действия |

| Стандартный номер DIN | возник в Германии; сегодня международный |

| Номер E | происходит из ЕС; можно увидеть на международном уровне |

| Номер ЕС | |

| Идентификационный номер работодателя (EIN) | НАС |

| Последовательная публикация электронного идентификатора (EISP) | Международный |

| Глобальный номер предмета торговли | Международный |

| Идентификатор группы | многие области, например, конкретные компьютерные системы |

| Международный химический идентификатор | Международный |

| Международный стандартный номер книги (ISBN) |

ISBN является частью пространства имен EAN ; международный масштаб |

| Международный идентификационный номер электронной книги (IEIN) | Международный |

| Международный стандартный серийный номер (ISSN) | Международный |

| Номер стандарта ISO , например, ISO 8601 | Международный |

| Контрольный номер Библиотеки Конгресса | США, с некоторой международной библиографической полезностью |

| Персональный идентификационный номер | многие области, например, банки, правительства |

| Персональный идентификационный номер (Дания) | Дания |

| Фармацевтический кодекс | Множество разных систем |

| Номер партии продукта | |

| Серийный номер и идентификатор вклада | США, с некоторой международной библиографической полезностью |

| Серийный номер | многие области, например, для конкретной компании, для правительства |

| Номер сервисной партии | |

| Номер социального страхования | НАС |

| Номер налогового дела | Австралийский |

| Уникальный идентификатор статьи (UAI) | Международный |

| Международный стандартный код университета | Код подтверждения высшего учебного заведения |

Доступ к API с помощью токенов доступа

Ошибки аутентификации при подключении к беспроводным сетям

Подключаясь к беспроводной сети, пользователь также проходит через процесс аутентификации. Существует несколько способов проверки подлинности такого типа. Они зависят от настроек роутера, количества абонентов, вида беспроводной сети (домашняя, общественная, корпоративная). Чаще всего используется тип шифрования WPA-PSKWPA2-PSK2 mixed. Он является достаточно защищенным и подходит для применения в различных видах сетей. Для большей безопасности многие частные организации используют шифрование, где каждый пользователь имеет индивидуальный пароль, привязанный к ПК.

Ошибки аутентификации чаще всего возникает при несоответствии вида шифрования и набранной парольной фразы. Пути решения проблемы будут отличаться для пользователей ПК и владельцев мобильных телефонов.

Как убрать ошибки аутентификации на компьютере

Если после введения ключевой фразы вы получаете уведомление об ошибке аутентификации, то в первую очередь вам необходимо проверить следующее:

- правильность написания ключевой фразы (возможно, была допущена ошибка или включена неверная раскладка);

- отключен ли Caps Lock;

- верно ли выбрана беспроводная сеть, к которой вы подключаетесь.

Как узнать пароль от Wi-Fi?

Если вы забыли свою парольную фразу, то узнать ее можно в настройках роутера. Для этого подключитесь к нему при помощи кабеля и откройте любой интернет-браузер. Напишите IP маршрутизатора в адресной строке. Посмотреть его можно в инструкции или на корпусе роутера. Еще один способ узнать IP-адрес — использовать командную строку. Для этого используйте комбинацию Win+R и в появившемся окне введите команду «CMD». Запустится командная строка, где вам необходимо будет ввести «ipconfig». Строка «Основной шлюз» является требуемым IP-адресом.

Введите IP-адрес в адресной строке браузера. В появившемся окне введите логин и пароль для входа (по умолчанию admin и admin соответственно). В меню выберите пункт «Расширенные настройки» и перейдите в подраздел «Wi-Fi». Найдите параметры безопасности — именно здесь можно обнаружить тип шифрования, название сети и пароль.

Пароль введен правильно, но войти в сеть не удается

Аутентификация может не состояться при сбое самого роутера. Решается простой перезагрузкой девайса. В таких ситуациях также рекомендуется проверить канал роутера. Для этого в настройках WiFi перейдите в раздел «Основные настройки», а там — в подпункт «Канал». Желательно установить значение «Автоматически».

Если и это не помогло, то необходимо проверить Wi-Fi-адаптер компьютера. Проверьте наличие и правильность работы драйверов в вашем диспетчере устройств. Перейдите во вкладку «сетевые адаптеры» и найдите свой Wi-Fi модуль. Если рядом с устройством есть восклицательный знак, значит его работа некорректна — отсутствуют или не работают драйвера. Переустановите их, и проблема с аутентификацией должна решиться.

Проблемы с аутентификацией на мобильном устройстве

Процесс аутентификации на мобильном девайсе происходит следующим образом:

- Устройство производит поиск сетей, после чего владелец телефона или планшета выбирает необходимый Wi-Fi.

- Пользователь вводит пароль беспроводной сети.

- Статус соединения изменяется: подключение, аутентификация, сохранено (с указанием вида шифрования сети).

Что значит уведомление «Ошибка аутентификации»? Данное сообщение показывает, что проблема кроется в неправильно введенном пароле или параметрах безопасности роутера. Неработающий Wi-Fi после уведомления «Сохранено» свидетельствует о неполадках самой беспроводной сети.

Как исправить?

Прежде чем изменять параметры роутера, убедитесь, что пароль введен правильно, у вас не включен Caps Lock или кириллица/латынь. Только после этого обращайтесь к настройкам Wi-Fi:

- убедитесь, что режим Wi-Fi сети поддерживается — попробуйте переключить его на 802.11 b/g;

- смените регион — попробуйте переключить Россию на США и обратно;

- измените тип шифрования: если у вас стоит WPA2-Personal, то замените его на WPA с шифрованием AES;

- если ошибка аутентификации сочетается со слабым сигналом беспроводной сети, то попробуйте выбрать свободный канал и расширить его на 20 МГц.

Еще один вариант, который может вам помочь — это специальное приложение для устройств Android — Wi-Fi Fixer (доступен для скачивания в Google Play). Оно автоматически исправляет ошибки беспроводной сети и позволяет вам подключиться к роутеру при ошибке аутентификации.

Элементы системы аутентификации

В любой системе аутентификации обычно можно выделить несколько элементов:

- субъект, который будет проходить процедуру

- характеристика субъекта — отличительная черта

- хозяин системы аутентификации, несущий ответственность и контролирующий её работу

- сам механизм аутентификации, то есть принцип работы системы

- механизм управления доступом, предоставляющий определённые права доступа субъекту

| Элемент аутентификации | Пещера 40 разбойников | Регистрация в системе | Банкомат |

|---|---|---|---|

| Субъект | Человек, знающий пароль | Авторизованный пользователь | Держатель банковской карты |

| Характеристика | Пароль «Сим-Сим, откройся!» | Тайный пароль | Банковская карта и персональный идентификатор |

| Хозяин системы | 40 разбойников | Предприятие, которому принадлежит система | Банк |

| Механизм аутентификации | Волшебное устройство, реагирующее на слова | Программное обеспечение, проверяющее пароль | Программное обеспечение, проверяющее карту и персональный идентификатор |

| Механизм управления доступом | Механизм, отодвигающий камень от входа в пещеру | Процесс регистрации, управления доступом | Разрешение на выполнение банковских действий |

Ваша безопасность

Предложения

Техника

Расчёт собственных средств (капитала)

Форма 134

2015 год

2014 год

2013 год

2012 год

2011 год

2010 год

на 1 января

на 1 января

на 1 февраля

на 1 марта

на 1 апреля

на 1 мая

на 1 июня

на 1 июля

на 1 августа

на 1 сентября

на 1 октября

на 1 ноября

на 1 декабря

на 1 января

на 1 февраля

на 1 марта

на 1 апреля

на 1 мая

на 1 июня

на 1 июля

на 1 августа

на 1 сентября

на 1 октября

на 1 ноября

на 1 декабря

на 1 января

на 1 февраля

на 1 марта

на 1 апреля

на 1 мая

на 1 июня

на 1 июля

на 1 августа

на 1 сентября

на 1 октября

на 1 ноября

на 1 декабря

на 1 января

на 1 февраля

на 1 марта

на 1 апреля

на 1 мая

на 1 июня

на 1 июля

на 1 августа

на 1 сентября

на 1 октября

на 1 ноября

на 1 декабря

на 1 июня

на 1 июля

на 1 августа

на 1 сентября

на 1 октября

на 1 ноября

на 1 декабря

Делегирование со Scopes

Как API узнает, какой уровень доступа он должен предоставить приложению, запрашивающему использование его API? Мы делаем это с помощью scopes.

Scopes (Области действия) «ограничивают возможности приложения от имени пользователя». Они не могут предоставлять привилегии, которых у пользователя еще нет. Например, если у пользователя MyCalApp нет разрешения на создание новых корпоративных учетных записей MyCalApp, scopes, предоставленные HireMe123, также никогда не позволят пользователю создавать новые корпоративные учетные записи.

Scopes делегируют управление доступом к API или ресурсу. Затем API отвечает за объединение входящих scopes с фактическими правами пользователя для принятия соответствующих решений по управлению доступом.

Давайте рассмотрим это на нашем примере.

Я использую приложение HireMe123, и HireMe123 хочет получить доступ к стороннему API MyCalApp для создания событий от моего имени. HireMe123 уже запросил токен доступа для MyCalApp с сервера авторизации MyCalApp. Этот токен содержит некоторую важную информацию, такую как:

- : (пользовательский ID на MyCalApp )

- : (то есть этот токен предназначен только для API MyCalApp)

- : write: events (scope — область действия, в которой говорится, что HireMe123 имеет право использовать API для записи событий в мой календарь)

HireMe123 отправляет запрос в API MyCalApp с токеном доступа в своем заголовке авторизации. Когда MyCalApp API получает этот запрос, он может увидеть, что токен содержит scope write: events.

Но MyCalApp размещает учетные записи календаря для сотен тысяч пользователей. В дополнение к рассмотрению scope в токене, промежуточному программному обеспечению (middleware) API MyCalApp необходимо проверить sub идентификатор пользователя, чтобы убедиться, что этот запрос от HireMe123 может только использовать мои привилегии для создания событий с моей учетной записью MyCalApp.

В контексте делегированной авторизации scopes (области действия) показывают, что приложение может делать от имени пользователя. Они являются подмножеством общих возможностей пользователя.

Предоставление согласия

Помните, когда сервер авторизации спрашивал пользователя HireMe123 о его согласии разрешить HireMe123 использовать привилегии пользователя для доступа к MyCalApp?

Этот диалог согласия может выглядеть примерно так:

HireMe123 может запросить множество различных областей, например:

- …etc.

В общем, мы должны избегать увеличения количества областей с правами пользователя. Тем не менее, можно добавить разные области для отдельных пользователей, если ваш сервер авторизации обеспечивает управление доступом на основе ролей (Role-Based Access Control — RBAC).

RADIUS

Протокол RADIUS является IETF-стандартом для AAA. Используется с начала 1990-х годов и первоначально применялся для коммутируемых модемных соединений. Изначально использовался для расширения Layer 2 протокола точка-точка (PPP) между конечным пользователем и сервером доступа к сети (NAS), передавая трафик аутентификации с NAS на AAA-сервер. Сведения от аутентификации и авторизации доставляются одним типом пакетов, а учет обрабатывается отдельным процессом. RADIUS имеет широкое распространение и поддерживается большинством производителей устройств и разработчиков программных продуктов.

Современная реализация RADIUS использует порты 1812 (аутентификация) и 1813 (учет) протокола UDP (также возможно использование портов 1645 и 1646). UDP обладает высокой скоростью, но имеет ряд недостатков, которые необходимо учитывать при его применении. Когда разрабатывали RADIUS, вопросы безопасности не были столь актуальны, как сейчас, поэтому он поддерживает довольно малое число типов аутентификации (Clear text и CHAP), шифрует только поле с паролем и в целом имеет среднюю степень безопасности.

Пакистан

Пакистан представил компьютеризированную национальную идентификационную карту (CNIC) в 2000 году, с более чем 89,5 x CNIC, выпущенных к 2012 году. В октябре 2012 года Национальное управление баз данных и регистрации (NADRA) представило смарт-национальную идентификационную карту (SNIC), которая содержит чип данных и 36 функций безопасности. SNIC соответствует стандартам ИКАО 9303 и ISO 7816-4. SNIC можно использовать как для офлайн, так и для онлайн-идентификации, голосования, выплаты пенсий, программ социальной и финансовой интеграции и других услуг. NADRA стремится заменить все 89,5 миллиона CNIC на SNIC к 2020 году.

Методы аутентификации

Методы аутентификации разделяются в зависимости от типа ресурса, структуры и тонкостей организации сети, удаленности объекта и технологии, которая используется в процессе распознавания. На основании степени конфиденциальности можно выделить несколько уровней аутентификации:

- доступ к информации, утечка которой не несет значимых последствий для пользователя и интернет-ресурса — в такой ситуации достаточно применения многоразового пароля;

- раскрытие или пропажа данных приведут к существенному ущербу — необходима более строгая аутентификация: одноразовые пароли, дополнительная проверка при попытке доступа к остальным разделам ресурса;

- доступ к системам конфиденциальных данных предусматривает использование взаимной аутентификации и многофакторных методов поверки.

Будущие исследования и приложения

Существуют различные применения исследований OI в области управления, например, люди могут почувствовать угрозу стабильности и идентичности компании, когда происходит слияние или когда организации постоянно реструктурируют свой психологический контракт с сотрудниками, чтобы оставаться на плаву в экономической сфере. ситуация.

дальнейшее чтение

- Бхаттачарья, CB, Рао, Х. и Глинн, Массачусетс (1995). Понимание связи идентификации: исследование ее коррелятов среди членов художественного музея. Журнал маркетинга , 59 , 46–57.

- Боукер, Джеффри С. и Стар, Сьюзан Ли (1999). Разбираемся: классификация и ее последствия

- Крайнер, Г.Е. и Эшфорт, Б.Е. (2004). Свидетельства в пользу расширенной модели организационной идентификации. Журнал организационного поведения , 25 , 1-27.

- Маэль, Ф.А., и Тетрик, Л. Е. (1992). Идентификация организационной идентификации. Образовательные и психологические измерения , 52 , 813–824.

- Пратт, MG, (2000). Хорошее, плохое и двойственное: управление идентификацией среди дистрибьюторов Amway. Ежеквартальный вестник административной науки , 45 , 456-493

- Смидтс, А., Пруин, ATH, и ван Риль, CBM (2001). Влияние общения сотрудников и воспринимаемого внешнего имиджа на идентификацию организации. Журнал Академии управления , 44 , 1051–1062.

Протоколы аутентификации

Процедура аутентификации используется при обмене информацией между компьютерами, при этом используются весьма сложные криптографические протоколы, обеспечивающие защиту линии связи от прослушивания или подмены одного из участников взаимодействия. А поскольку, как правило, аутентификация необходима обоим объектам, устанавливающим сетевое взаимодействие, то аутентификация может быть и взаимной.

Таким образом, можно выделить несколько семейств аутентификации:

Аутентификация пользователя на PC:

- Шифрованное имя (login)

- Password Authentication Protocol, PAP (связка логин-пароль)

- Карта доступа (USB с сертификатом, SSO)

- Биометрия (голос, отпечаток пальца/ладони/радужки глаза)

Аутентификация в сети:

- Secure SNMP с использованием цифровой подписи

- SAML (Security Assertion Markup Language)

- Cookie сессии

- Kerberos Tickets

- Сертификаты X.509

- OpenID Connect аутентификационная надстройка над протоколом OAuth 2.0

В операционных системах семейства Windows NT 4 используется протокол NTLM (NT LAN Manager — Диспетчер локальной сети NT). А в доменах Windows 2000/2003 применяется гораздо более совершенный протокол Kerberos.

Стандарты

Документы, определяющие стандарты аутентификации

ГОСТ Р ИСО/МЭК 9594-8-98 — Основы аутентификации

Настоящий стандарт:

- определяет формат информации аутентификации, хранимой справочником;

- описывает способ получения из справочника информации аутентификации;

- устанавливает предпосылки о способах формирования и размещения в справочнике информации аутентификации;

- определяет три способа, с помощью которых прикладные программы могут использовать такую информацию аутентификации для выполнения аутентификации, и описывает, каким образом с помощью аутентификации могут быть обеспечены другие услуги защиты.

В настоящем стандарте изложены два вида аутентификации: простая, использующая пароль как проверку заявленной идентичности, и строгая, использующая удостоверения личности, созданные с использованием криптографических методов

FIPS 113 — COMPUTER DATA AUTHENTICATION

Настоящий стандарт устанавливает Data Authentication Algorithm(DAA), который может быть использован для обнаружения несанкционированных изменений данных, как преднамеренных, так и случайных, стандарт основан на алгоритме, указанном в Data Encryption Standard(DES) Federal Information Processing Standards Publication(FIPS PUB) 46, и совместим как с Department of the Treasury’s Electronic Funds and Security Transfer Policy and the American National Standards Institute(ANSI) так и с Standard for Financial Institution Message Authentication.

Данный стандарт используется для контроля над целостностью передаваемой информации средствами криптографической аутентификации.

Интересные факты об идентификации по Фрейду

Использование основного функционала

Личный кабинет клиента «Кубань Кредит» банка позволяет выполнять огромное количество операций без посещения офиса. После авторизации пользователям становятся доступны следующие разделы сайта:

- «Мои договоры», где расположены данные о договорах, заключенных между клиентом и банком.

- «Мои деньги», где представлена актуальная информация по имеющимся счетам и картам.

- «Мои кредиты», где для клиент доступна информация о сумме долга и сможет подать заявку на увеличение лимита.

- «Мои операции», где можно выполнить перевод средств, оплатить услуги, внести ежемесячный платеж по кредиту.

- «Мои шаблоны», где получится настроить автоплатеж по регулярно проводимым операциям.

- «Курсы валют», где можно ознакомиться с текущим курсом и произвести обмен.

- «Моя почта», где пользователь имеет возможность получить консультацию сотрудника банка, добавить отзыв об одном из отделений или внести предложение по улучшению качества работы.

Банк «Кубань Кредит» стремится расширять возможности своего онлайн-сервиса и старается оперативно реагировать на запросы и замечания клиентов.

Резюме

Основные выводы

Начиная с 2017 года резко возрос процент использования строгой аутентификации. Те, кто не использует строгую аутентификацию, недооценивают свой риск для бизнеса и клиентов. Тем не менее, пароли находятся на пути «в могилу». Развивающаяся нормативно-правовая среда обещает ускорить внедрение строгой аутентификации для потребительских приложений. Создание надёжной основы аутентификации позволяет компаниям сместить акцент с удовлетворения нормативных требований на удовлетворение потребностей клиентов. При выборе метода корпоративной аутентификации внутри предприятия требования регуляторов уже не являются значимым фактором. В эпоху фишинга злоумышленники могут использовать корпоративную электронную почту для мошенничества,Google усилил свою защиту внедрив строгую аутентификацию.

Рекомендации

Внедряйте строгую аутентификацию для мобильных и онлайн приложений. Готовьтесь к закату одноразовых паролей (OTP). Используйте строгую аутентификацию в качестве маркетингового инструмента для повышения доверия клиентов

Проведите тщательную инвентаризацию и оценку важности корпоративных данных и защитите их в соответствии с важностью. нет, правда, в отчёте так и написано “low-risk”, очень странно, что они недооценивают важность этой информацииИспользуйте строгую аутентификацию на предприятии

OAuth 2.0

- Resource Owner — пользователь, который заходит на MySite и дает ему разрешение использовать свои закрытые данные из Соцсети.

- Client (он же MySite) — приложение или интернет сайт, которым пользуется пользователь и которое взаимодействует с Authorization Server и Resource Server для получения закрытых данных пользователя.

- Authorization Server — сервер который проверяет логин/пароль пользователя, он же Соцсеть.

- Resource Server — хранит закрытую пользовательскую информацию, которую можно получить с помощью API. Authorization Server и Resource Server могут быть совмещены в одну систему.

Authorization flow

- Перед началом авторизации необходимо зарегистрировать MySite в Соцсети:

- Разработчик MySite задает Name (имя приложения), Homepage (адрес домашней страницы MySite) и Callback (адрес, на который Соцсеть перенаправит пользователя после успешной авторизации)

- Соцсеть выдает Client ID (иногда его называют AppID) и Client Secret.

- Client ID и Client Secret разработчик должен прописать в своем Client.

- Resource Owner заходит на Client (MySite), выбирает опцию “войти с помощью Соцсети”, сайт перенаправляет пользователя в Cоцсеть на Authorization Server.

- Authorization Server проверяет есть ли у пользователя активная сессия и, если нет, то показывает форму для логина.

- Resource Owner вводит свои логин/пароль и подтверждает, что определенные закрытые данные могут быть использованы MySite, например имя пользователя или e-mail адрес.

- Authorization Server проверяет пользователя и перенаправляет на адрес Callback с результатом аутентификации и “Authorization Code”

- В ответ Client посылает “Authorization Code”, Client ID и Client Secret.

- Authorization Server проверяет присланные данные и формирует “access token” в формате JWT (JSON Web Token), подписанный своим приватным ключом. В этом же JWT может содержаться и “refresh token”, c помощью которого возможно восстановление сессии после ее окончания.

- После этого Client может запросить закрытую информацию пользователя с помощью вызова API, в который передается “access token”.

- Resource Server проверяет “access token” (например, используя открытый ключ Authorization Server) и предоставляет доступ к данным пользователя.

OAuth 2.0 Лабораторная работа (GitHub)

- Client ID: ab8ec08a620c2

- Client Secret: e6fdd52b0a99e8fbe76b05c1b7bb93c1e

- адрес — это точка логина на GitHub

- client_id — это Client ID, выданный при регистрации

- адрес — это точка получения access token на GitHub

- client_id — это Client ID, выданный при регистрации

- client_secret это Client Secret, выданный при регистрации

- code — это только что присланный code

Ошибка третья: токены API

JSON Web TokensзаявитруководствоСони Панди

- Ключи JWT в GitHub-репозитории.

- Для хранения паролей используется . Это означает, некто может завладеть ключом шифрования и расшифровать все пароли. К тому же, тут наблюдаются неправильные взаимоотношения между ключом шифрования и секретным ключом JWT.

- Здесь, для шифрования данных в хранилище паролей, используется алгоритм AES-256-CTR. AES вообще не стоит использовать, и данный его вариант ничего не меняет. Я не знаю, почему был выбран именно этот алгоритм, но только одно это делает зашифрованные данные уязвимыми.

JWT-токен, полученный из программы, описанной в руководстве scotch.ioЧто может быть лучше пароля в виде обычного текстаОноСледующее руководство

Организационная идентификация и эмоциональная приверженность организации

Книппенберг и Слебос (2006) разделяют ОИ и эмоциональную приверженность организации, сужая сферу действия первого. Идентификация — это когнитивная / перцептивная конструкция, отражающая самоотнесение. Приверженность отражает отношение к организации и ее членам. Идентификация самоопределена и подразумевает психологическое единство с организацией. Обязательства подразумевают отношения, в которых и человек, и организация являются отдельными сущностями (Knippenberg & Sleebos, 2006).

Мейер и Аллен (1991) создали трехкомпонентную модель организационной приверженности: аффективную, постоянную и нормативную. OI и эмоциональная приверженность организации — это тесно связанные и взаимозаменяемые конструкции. В своем метаанализе Рикетта (2005) изучил степень совпадения ОИ и эмоциональной приверженности организации на 96 независимых выборках. Он обнаружил значительную и очень сильную положительную корреляцию между OI и эмоциональной приверженностью организации (r = 0,78). Это говорит о том, что среднее исследование OI имело значительное перекрытие конструкции с эмоциональной приверженностью организации. Тем не менее, Рикетта (2005) утверждал, что ОИ и эмоциональную приверженность организации можно различить, поскольку они по-разному относятся к нескольким организационным результатам

Такие различия были наиболее ярко выражены в исследованиях, в которых ОИ измерялся по шкале Маэла и Эшфорта (1992), в которой не учитывался компонент эмоциональной привязанности, при этом основное внимание уделялось восприятию сотрудниками единства и принадлежности к организации. В таких исследованиях ОИ по сравнению с аффективной приверженностью организации, измеренной по шкале эмоциональной приверженности, менее сильно коррелировал с удовлетворенностью работой (r = 0,47 против r = 0,65) и намерением уйти (r = -,35 против r = -,56), но более сильно с вовлеченностью в работу (r = 0,60 против r = 0,53) и дополнительными ролями (r = 0,39 против r = 0,23).

OI измеряется с помощью опросника организационной идентификации (OIQ), корреляция между OI и намерением уйти была сильнее, чем корреляция между эмоциональной приверженностью организации и намерением уйти (r = -,64 против r = -,56). Кроме того, OI имел гораздо более сильную связь с возрастом (r = 0,60 против r = 0,15), но не было различий в том, как OI и эмоциональная приверженность организации коррелировали с удовлетворенностью работой (r = 0,68).

Генерация токена в ЛК

Определение

С процессом аутентификации в том или ином виде мы сталкиваемся довольно часто.

Чтобы объяснить это простыми словами, приведу пример.

Представьте себе, что недавно купили квартиру или сменили замки, к ключам еще не привыкли. Подходим к дверям и пытаемся вставить ключ в замочную скважину. Если мы ошиблись, то аутентификация не пройдена, ключ не соответствует замку, не открывает его. Если, наоборот, все сошлось, и двери открываются, значит, проверка подлинности пройдена.

Другие примеры аутентификации:

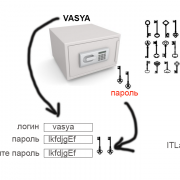

- ввод логина и пароля от учетной записи в социальной сети;

- использование ПИН-кода для снятия денег с карточки в банкомате;

- вход в систему компьютера;

- снятие блокировки с экрана телефона;

- применение кодового слова для подтверждения банковских операций в телефонном режиме;

- ввод кода доступа для подключения к интернету через Wi-Fi;

- подключение одного устройства к другому, например, телефона к компьютеру для передачи информации.